Steganografi

Logo Kampus

Perkuliahan7 (25 Oktober 2020),

Matakuliah : Keamanan

Sistem Komputer C31040319

Nama

Dosen :

Desi Rose Hertina, S.T., M.Kom.

Assalamu’alaikum

Warahmatullahi Wabarakatuh, Teman-teman. Kenalkan nih nama saya Lilies Cahyanti

NIM 201931272 dari Boyolali, Jawa Tengah. O iya Lilies sekarang di semester 3 ya Temen-temen pada

tahun ajaran 2020/2021 ini. Nah Lilies juga ambil Teknik Informatika loh.. hehe

Lilies

berasal dari Boyolali Jawa Tengah. Pada tau daerah Boyolali kan ya? Yupss hehe

jadi Boyolali itu dekat Surakarta. Di Boyolali terkenal akan susu sapi, buah

papaya, nasi tumpang, dan masih banyak lagi loh. Lilies sekarang baru di Pondok

Pesantren Nurush Shobah Boyolali sembari menunggu kuliah offline. Penasaran kan?

Yuk main ke Boyolali.. hehe

Yuk langsung aja kita ke pembahasan inti

yang unik ini. Kita bakal membahas tentang Web Browser dan Sistem Web. Wah apa

ya kira-kira? Yukk langsung cuss di bawah ini..

Apa itu Steganografi?

Steganografi adalah seni

dan ilmu menulis atau menyembunyikan pesan tersembunyi dengan suatu cara

sehingga selain si pengirim dan si penerima, tidak ada seorangpun yang

mengetahui atau menyadari bahwa ada suatu pesan rahasia.

Kata

steganografi berasal dari bahasa Yunani steganos, yang artinya “tersembunyi

atau terselubung”, dan graphein, “menulis”.8 Herodotus adalah seorang sejarawan

Yunani pertama yang menulis tentang steganografi, yaitu ketika seorang raja

kejam Yunani bernama Histaeus dipenjarakan oleh Raja Darius di Susa pada abad

ke-5 sebelum Masehi.

Bagaimana Sejarah Steganografi?

Teknik steganografi ini sudah ada sejak

4000 tahun yang lalu di kota Menet Khufu, Mesir. Awalnya adalah penggunaan

hieroglyphic yakni menulis menggunakan karakter-karakter dalam bentuk gambar.

Ahli tulis menggunakan tulisan Mesir kuno ini untuk menceritakan kehidupan

majikannya. Tulisan Mesir kuno tersebut menjadi ide untuk membuat pesan rahasia

saat ini. Oleh karena itulah, tulisan Mesir kuno yang menggunakan gambar

dianggap sebagai steganografi pertama di dunia. Histaeus harus mengirim pesan

rahasia kepada anak laki-lakinya, Aristagoras di Militus. Ia menulis pesan

dengan cara menato pesan pada kulit kepala seorang budak. Ketika rambut budak

itu mulai tumbuh, Histaeus mengutus budak itu ke Militus untuk mengirim pesan

dikulit kepalanya tersebut kepada Aristagoras.

Cerita lain yang ditulis oleh heredotus,

yaitu Demeratus, mengisahkan seorang Yunani yang akan mengabarkan berita kepada

Sparta bahwa Xerxes bermaksud menyerbu Yunani. Agar tidak diketahui pihak

Xerxes, Demaratus menulis pesan dengan cara mengisi tabung kayu dengan lilin

dan menulis pesan dengan cara mengukirnya pada bagian bawah kayu. Papan kayu

tersebut dimasukkan kedalam tabung kayu, kemudian tabung kayu ditutup kembali

dengan lilin.

Teknik steganografi yang lain adalah tinta

yang tak terlihat. Teknik ini kali pertama digunakan pada zaman Romawi kuno,

yaitu dengan menggunakan air sari buah jeruk, urin, atau susu sebagai tinta

untuk menulis pesan.

Cara membacanya adalah dengan dipanaskan

diatas nyala lilin. Tinta yang sebelumnya tidak terlihat, ketika terkena panas

akan berangsur-angsur menjadi gelap sehingga pesan dapat dibaca. Teknik ini

juga pernah digunakan pada Perang Dunia II.

Pada masa lampau steganografi sudah

dipakai untuk berbagai kebutuhan, seperti kepentingan politik, militer

diplomatik, serta untuk kepentingan pribadi, yaitu alat komunikasi pribadi.

Beberapa penggunaan steganografi pada masa lampau bisa kita lihat dalam

beberapa peristiwa berikut ini : a. Pada Perang Dunia II, Jerman menggunakan

microdots untuk berkomunikasi. Penggunaan teknik ini biasa digunakan pada

microfilm chip yang harus diperbesar sekitar 200 kali.

Dalam hal ini Jerman menggunakan steganografi

untuk kebutuhan perang sehingga pesan rahasia strategi atau apapun tidak bisa

diketahui oleh pihak lawan. Teknologi yang digunakan dalam hal ini adalah

teknologi baru yang pada saat itu belum bisa digunakan oleh pihak lawan. b.

Pada Perang Dunia II, Amerika Serikat menggunakan suku Indian Navajo sebagai

media untuk berkomunikasi. Dalam hal ini Amerika Serikat menggunakan teknologi

kebudayaan sebagai suatu alat dalam steganografi.

Teknologi kebudayaan ini tidak diketahui

atau dimiliki pihak lawan, kecuali oleh Amerika Serikat. Dari catatan sejarah

dan contoh-contoh steganografi konvensional tersebut, kita dapat melihat bahwa

semua teknik steganografi konvensional selalu berusaha merahasiakan pesan

dengan cara menyembunyikan, mengamuflase, ataupun menyamarkan pesan. Sementara,

saat ini perkembangan teknologi internet telah membawa perubahan besar bagi

kecepatan pertukaran informasi maupun distribusi media digital. Media digital

berupa teks, citra, audio, atau video dapat dipertukarkan atau didistribusikan

dengan mudah melalui internet.

Disisi lain, kemudahan ini dapat

menimbulkan permasalahan ketika media tersebut adalah media yang sifatnya

rahasia. Masalah ini juga bisa terjadi jika media tersebut terlindungi oleh hak

cipta (copyright), tetapi dengan mudah orang lain membuat salinan yang sulit

dibedakan dengan aslinya dan dengan mudah pula salinan tersebut didistribusikan

atau diperbanyak oleh pihak-pihak yang tidak berhak. Sejak 1 Januari 2000

Indonesia dan Negara anggota World Trade Organization telah menerapkan

perlindungan Hak Atas Kekayaan Intelektual (HAKI).

Indonesia juga termasuk salah satu negara

penanda tangan persetujuan TRIPs (Trade Related Aspects of Intellectual

Property Rights) pada 1994. Namun demikian, di Indonesia tetap saja banyak beredar

barangbarang bajakan, berupa compact disc (baik berisi program aplikasi kantor,

permainan, lagu, film, dan sebagainya), kaset audio, dan media elektronik lain.

Barang-barang bajakan ini telah banyak digunakan sebagai media pendistribusi

yang berisi informasi, khususnya yang diperoleh dari penyadapan saluran

komunikasi data melalui internet.

Hal inilah yang mengharuskan orang membuat

metode untuk melindungi hak cipta pada media digital. Banyak teknik yang telah

dikembangkan untuk kebutuhan proteksi media digital, antara lain Kriptografi,

Steganografi, Watermarking. Pada prinsipnya ketiga teknik tersebut bisa

diterapkan pada media teks, citra, audio, dan video.

Beberapa

Implementasi lain dari aplikasi steganografi selain sebagai alternatif untuk

menangani penyalahgunaan pasal 41 UU no. 36 tahun 1999 yang telah dipaparkan

pada latar belakang, antara lain : a. Penyimpanan data penting Kasus penyebaran

data pribadi akibat hilangnya perangkat keras, seperti nootbook, harddisk, dan

media penyimpangan lainnya yang marak terjadi di masyarakat sekarang ini

menambah kebutuhan akan adanya aplikasi yang dapat digunakan untuk menyimpan

data dengan aman, sebagai alternatif untuk pencegahan penyalahgunaan data

pribadi akibat hilangnya perangkat keras tersebut dapat digunakan aplikasi

steganografi sebagai penyimpanan data penting. Dimana data penting yang dapat

disimpan antar lain : pesan rahasia, nomor pin, dan nomor-nomor penting lainnya

tanpa menimbulkan kecurigaan.

b. Melindungi Hak cipta

Di dunia digital, steganografi muncul dalam bentuk digital watermark,yaitu

tanda digital yang disisipkan dalam gambar (digital image) atau suara. Hak

cipta (copyright) dari gambar dapat disisipkan dengan menggunakan high-bit dari

pixel yang membentuk gambar tersebut. Pada steganografi gambar yang telah

disisipkan pesan terlihat tidak berbeda, karena kemampuan (atau lebih tepatnya

ketidakmampuan) mata manusia yang tidak dapat membedakan satu bit saja, akan

tetapi sebenarnya gambar tersebut mengandung pesan-pesan tertentu.

c. Belanja On-Line Dewasa

ini banyak aplikasi-aplikasi berbasis web yang dibuat termasuk aplikasi

penjualan. Sangat besar kemungkinan aplikasi penjualan online didalam

meningkatkan jumlah penjualan dan mempermudah pembeli untukmembeli barang.

Tingkat keamanan dari sistem penjualan online masih diragukan oleh banyak orang

khususnya di Indonesia. Melihat banyaknya kasus penyadapan informasi-informasi

melalui internet termasuk penyadapan nomor kartu kredit pembeli. Faktor

keamanan dari sistem penjualan online perlu didesain dengan baik. Altenatif

pengamanan nomor kartu kredit yang dapat digunakan adalah dengan menggunakan

aplikasi steganografi, yakni dengan cara menyimpannya kedalam gambar, baru

kemudian dikirimkan. Kriptografi yang merupakan induk dari steganografi, melakukan

pengubahan pada informasi rahasia menggunakan suatu algoritma tertentu yang

sudah disepakati bersama antara kedua belah pihak yang akan bertukar informasi

rahasia, dan ketika informasi acak ini sudah sampai pada pihak penerima,

langkah terakhir dari teknik ini adalah mengubah kembali pesan itu dengan

algoritma yang sama untuk mendapatkan pesan yang asli. Andaikata terdapat pihak

ketiga yang ingin menyadap dan mengambil pesan yang dikirim, pihak tersebut

hanya akan mendapatkan pesan acak yang sulit dimengerti isinya.

Teknik steganografi meliputi banyak sekali

metode komunikasi untuk menyembunyikan pesan rahasia (teks atau gambar) di

dalam file-file lain yang mengandung teks, image, bahkan audio tanpa

menunjukkan ciri-ciri perubahan yang nyata atau terlihat dalam kualitas dan

struktur dari file semula.

Bagaimana Perbedaan Steganografi

dengan Kriptografi?

Steganografi:

-

Hasil tampilan pesan ketika sudah disisipi

pesan rahasia

Pesan

yang sudah disisipi pesan rahasia akan tampak sama (dengan kasat mata) dengan

pesan sebelum disisipi pesan rahasia (pesan rahasia tersamarkan dalam cover text).

Sehingga pihak ketiga tidak tahu bahwa dibalik pesan asli (cover text)

tersembunyi pesan rahasia dibaliknya.

-

Steganografi Video

Steganografi

Video adalah teknik untuk menyembunyikan segala jenis file dalam ekstensi apa

pun ke dalam file Video. Seseorang dapat menerapkan steganografi video ke

berbagai format file seperti .AVI, .MPG4, dll.

-

Steganografi Audio

Dalam

steganografi audio, pengguna menyematkan pesan tersembunyi dalam format suara

digital.

-

Steganografi White Space

Dalam

steganografi ruang putih, pengguna menyembunyikan pesan dalam teks ASCII dengan

menambahkan spasi putih ke ujung garis.

-

Steganografi Web

Di

web Steganografi, pengguna menyembunyikan objek web di belakang objek lain dan

mengunggahnya ke server web.

-

Steganografi Spam/Email

Seseorang

dapat menggunakan email spam untuk komunikasi rahasia dengan menyematkan pesan

rahasia dengan cara tertentu dan menyembunyikan data yang disematkan di email

spam.

Kriptografi:

-

Hasil tampilan pesan ketika sudah disisipi

pesan rahasia

pesan

yang sudah disisipi pesan rahasia akan sangat berbeda dengan pesan sebelum

disisipi pesan rahasia. Maka bagi pihak ketiga yang melihat pesan hasil

keluaran kriptografi akan curiga walaupun pihak ketiga tersebut juga tidak

mengetahui maksud dari pesan tersebut.

-

Cipher Klasik

Cipher

klasik adalah tipe cipher yang paling dasar, yang beroperasi pada huruf (A-Z),

tipikalnya adalah penukaran atau penggeseran huruf. Implementasi cipher ini

secara umum bisa dilaksanakan baik dengan tangan atau dengan perangkat mekanis

sederhana. Karena sandi ini mudah diuraikan maka cipher klasik ini umumnya

tidak dapat diandalkan.

Contoh

tipe cipher klasik:

Caesar

Cipher

Vignere

Cipher

ROT13

-

Cipher Modern

Desain

cipher modern membantu menahan berbagai serangan. Cipher modern memberikan

kerahasiaan pesan, integritas, dan otentikasi pengirim. Pengguna dapat

mengandalkan cipher modern dengan bantuan fungsi matematika satu arah yang

mampu memfaktorkan bilangan prima yang besar.

Contoh

tipe cipher modern berdasarkan key yang digunakan:

-

Algoritma symmetric key (Private-key

cryptography): Menggunakan key yang sama untuk melakukan enkripsi dan dekripsi

Algoritma

assymetric key (Public-key cryptography): Menggunakan key yang berbeda antara

enkripsi dan dekripsi

Contoh

tipe cipher modern berdasarkan tipe input data:

-

Block Cipher

Algoritma

yang beroperasi pada blok (kelompok bit) ukuran tetap dengan transformasi yang

tidak bervariasi dan ditentukan oleh kunci simetrik. Kebanyakan cipher modern

adalah cipher blok. Ini banyak digunakan untuk mengenkripsi data massal.

Contohnya termasuk DES, AES, IDEA, dll.

-

Stream Cipher

Symmetric-key

yang merupakan digit plaintext yang dikombinasikan dengan aliran kunci (aliran

digit cipher pseudorandom). Di sini, pengguna menerapkan kunci ke setiap bit,

satu per satu. Contohnya termasuk RC4, SEAL, dll.

Bagaimana Tujuan

dari Steganografi?

Tujuan dari steganografi adalah

merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau

sebuah informasi. Dalam praktek penggunaan steganografi kebanyakan diselesaikan

dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak

akan menarik perhatian dari penyerang potensial, sebagai contoh sebuah gambar

yang terlihat tidak berbahaya. Perubahan ini bergantung pada kunci (sama pada

kriptografi) dan pesan untuk disembunyikan.

Orang yang menerima gambar kemudian dapat

menyimpulkan informasi terselubung dengan cara mengganti kunci yang benar ke

dalam algoritma yang digunakan. Kelebihan steganografi yang dikembangkan dari

kriptografi adalah pesan-pesannya tidak menarik perhatian orang lain.

Pesan-pesan berkode dalam kriptografi yang tidak disembunyikan, walaupun tidak

dapat dipecahkan, akan menimbulkan kecurigaan. Untuk mendapatkan hasil yang

lebih baik maka digunakan steganografi untuk menjamin keamanan pesan rahasianya.

Sebuah pesan steganografi (plaintext), biasanya pertama-tama dienkripsikan

dengan beberapa arti tradisional, yang menghasilkan ciphertext. Kemudian,

covertext dimodifikasi dalam beberapa cara sehingga berisi ciphertext, yang

menghasilkan stegotext.

Contohnya, ukuran huruf, ukuran spasi,

jenis huruf, atau karakteristik covertext lainnya dapat dimanipulasi untuk

membawa pesan tersembunyi, hanya penerima (yang harus mengetahui teknik yang digunakan)

dapat membuka pesan dan mendekripsikannya. Kebanyakan algoritma steganografi

menggunakan sebuah kombinasi dari bidang jenis teknik untuk melakukan sebuah

tugas dalam penyelubungan pesan rahasia dalam sebuah selubung file. Sebuah

program steganografi dibutuhkan untuk melakukan hal-hal berikut (baik implisit

melalui suatu perkiraan maupun eksplisit melalui sebuah perhitungan), menemukan

kelebihan bits dalam selubung file yang dapat digunakan untuk menyelubungi

pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam

menyelubungi data dan penyelubungan data dalam bits dipilih sebelumnya.

Bagaimana Pemanfaatan

Steganografi pada Teknologi Informasi Proses?

Infrastruktur Mobile

Banking

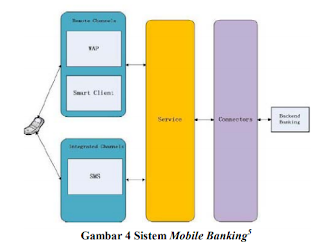

Sebuah sistem mobile banking terdiri atas

sebuah mobile banking unit dan sebuah pusat pemrosesan data yang merupakan

komputer utama dari bank yang melakukan proses transaksi sebagai penyimpan

data. Secara umum, sistem mobile banking menggunakan arsitektur seperti pada

Gambar di bawah ini

Berdasarkan gambar di atas, connector

layer merupakan antarmuka antara sistem mobile banking dengan sistem bank yang

melakukan transaksi sesungguhnya. Lapisan kedua, yaitu service layer berfungsi

sebagai layer penghubung sekaligus menyembunyikan mekanisme akses antara

channel layer dan connector layer. Lapisan pertama, yaitu channel layer

berfungsi sebagai layer penghubung antara nasabah dengan sistem mobile banking.

Pada channel layer terdapat empat macam

pendekatan utama[5]. Pendekatan pertama dan yang paling sederhana adalah

Interactive Voice Response (IVR). IVR bekerja seperti layanan customer service

dan ditunjukkan pada Berdasarkan gambar di atas, connector layer merupakan

antarmuka antara sistem mobile banking dengan sistem bank yang melakukan

transaksi sesungguhnya. Lapisan kedua, yaitu service layer berfungsi sebagai

layer penghubung sekaligus menyembunyikan mekanisme akses antara channel layer

dan connector layer. Lapisan pertama, yaitu channel layer berfungsi sebagai

layer penghubung antara nasabah dengan sistem mobile banking. Diagram 1.

Meskipun IVR sangat mudah untuk digunakan, layanan yang ditawarkan sangat

terbatas sehingga mobile banking kemudian berkembang dengan memanfaatkan

teknologi lain yaitu SMS.

Mobile banking dengan teknologi SMS

(Short Message Service) dikenal dengan SMS banking. Nasabah cukup mengirimkan

SMS berisi kode perintah tertentu ke nomor layanan SMS banking milik bank

bersangkutan jika ingin melakukan transaksi. Setelah diterima oleh bank, maka

bank akan merespon melalui line yang sama. Layanan ini banyak digunakan oleh

nasabah karena semua jenis telepon genggam umumnya mendukung pemakaian layanan

SMS dan hampir semua nasabah telepon genggam familiar dengan teknologi SMS.

Selain itu, biaya layanan SMS jauh lebih murah dibandingkan biaya layanan

melalui telepon.

Bagaimana Metode

Steganografi?

1.

Algorithms and Transformation

Algoritma compression adalah metode

steganografi dengan menyembunyikan data dalam fungsi matematika. Dua fungsi

tersebut adalah Discrete Cosine Transformation (DCT) dan Wavelet

Transformation. Fungsi DCT dan Wavelet yaitu mentransformasi data dari satu

tempat (domain) ke tempat (domain) yang lain. Fungsi DCT yaitu mentransformasi

data dari tempat spatial (spatial domain) ke tempat frekuensi (frequency

domain).

2.

Spread Spectrum method

Spread Spectrum steganografi

terpencar-pencar sebagai pesan yang diacak (encrypted) melalui gambar (tidak

seperti dalam LSB). Untuk membaca suatu pesan, penerima memerlukan algoritma

yaitu crypto-key dan stego-key. Metode ini juga masih mudah diserang yaitu

penghancuran atau pengrusakan dari kompresi dan proses image (gambar).

3.

Redundant Pattern Encoding

Redundant Pattern Encoding adalah

menggambar pesan kecil pada kebanyakan gambar. Keuntungan dari metode ini

adalah dapat bertahan dari cropping (kegagalan). Kerugiannya yaitu tidak dapat

menggambar pesan yang lebih besar.

4.

Least Significant Bit (LSB)

Metode yang digunakan untuk menyembunyikan

pesan pada media digital tersebut berbeda-beda. Contohnya, pada berkas image

pesan dapat disembunyikan dengan menggunakan cara menyisipkannya pada bit

rendah atau bit yang paling kanan (LSB) pada data pixel yang menyusun file

tersebut. Pada berkas bitmap 24 bit, setiap pixel (titik) pada gambar tersebut

terdiri dari susunan tiga warna merah, hijau dan biru (RGB) yang masing-masing

disusun oleh bilangan 8 bit (byte) dari

0 sampai 255 atau dengan format biner 00000000 sampai 11111111. Dengan

demikian, pada setiap pixel berkas bitmap 24 bit kita dapat menyisipkan 3 bit

data.

Apakah yang dimaksud

Steganosistem pada Algoritma Steganografi?

System steganografi ditunjukkan pada Gambar

di bawah ini. Pengirim membuat suatu steganogram menggunakan fungsi embedding,

dimana fungsi tersebut mempunyai dua parameter sebagai berikut :

1. Media pembawa yang

isisnyabersifat random

2. Pesan yang embedded.

1. Proses Penyisipan

a. Pengirim memilih file

pesan yang akan disisipkan

b. Pengirim melakukan

enkripsi terhadap pesan menggunakan algoritma rijndael 128bit.

c. Pengirim memilih file

citra yang akan digunakan sebagai media penampung dari pesan.

d. Pengirim melakukan

proses penyisipan menggunakan metode Pixel Value Differencing (PVD).

2. Proses Ekstraksi

a. Penerima memilih file

citra yang telah disisipkan pesan (stego object)

b. Penerima melakukan

proses ekstraksi menggunakan metode Pixel Value Differencing (PVD).

c. Penerima melakukan

dekripsi terhadap pesan menggunakan algoritma rijndael 128bit.

d. Penerima menyimpan

pesan yang telah diekstraksi dari citra.

Tahapan-tahapan proses

pada aplikasi steganografi secara umum dapat dilihat pada gambar III.1. Gambar

III.1 G

Bagaimanakah Model

Stegosistem?

1. Stego-Only-Attack (Penyerangan hanya

Stego). Penyerang telah menghalangi stego data dan dapat menganalisisnya.

Sedangkan

Stego-Attack

(Penyerangan Stego). Pengirim telah menggunakan cover yang sama berulangkali

untuk data terselubung. Penyerang memiliki file stego yang berasal dari cover

file yang sama. Dalam setiap file-file stego tersebut, sebuah pesan berbeda

disembunyikan.

2.

Cover-Stego-Attack (Penyerangan selubung

Stego). Penyerang telah menghalangi file stego dan mengetahui cover file mana

yang digunakan untuk menghasilkan file stego ini. Ini menyediakan sebuah

keuntungan melalui penyerangan stego-only untuk si penyerang.

Sedangkan

Manipulating the stego data (Memanipulasi data stego).Penyerang memiliki kemampuan untuk memanipulasi data stego. Jika penyerang hanya ingin menentukan sebuah pesan disembunyikan dalam file-stego ini, biasanya ini tidak memberikan sebuah keuntungan tapi memiliki kemampuan dalam memanipulasi data stego yang berarti bahwa si penyerang mampu memindahkan pesan rahasia dalam data stego (jika ada). Manipulating the cover data (Memanipulasi data terselubung). Penyerang dapat memanipulasi data terselubung dan menghalangi hasil data stego. Ini dapat membuat tugas dalam menentukan apakah data stego berisikan sebuah pesan rahasia lebih mudah bagi si penyerang.

Alhamdulillah untuk pertemuan

kita di tulisan sederhana ini sampai segini dulu ya, Teman-teman. Saya minta

maaf bila banyak salah dan semoga bermanfaat untuk kita semua. Sampai jumpa di

tulisan selanjutnya…

Wassalamu’alaikum

Warahmatullahi Wabarakatuh

Sumber:

Komentar

Posting Komentar